Olemme osoittaneet, kuinka voit käynnistää WOL: n etäisyydellä reitittimesi porttisukelluksella. Tässä artikkelissa näytämme, miten sitä käytetään suojelemaan VPN-palvelua.

Kuva: Aviad Raviv & bfick.

Jos olet käyttänyt DD-WRT: n sisäänrakennettua toimintoa VPN: lle tai sinulla on toinen VPN-palvelin verkostossasi, saatat arvostaa kykyä suojata se hyökkäyksiltä piilottamalla se koputusjärjestyksen taakse. Näin voit suodattaa komentosarjakuvat, jotka yrittävät päästä verkkoon. Kuten sanottu edellisessä artikkelissa, sataman koputus ei ole korvaus hyvästä salasanasta ja / tai turvallisuuspolitiikasta. Muista, että riittävän kärsivällisyydellä hyökkääjä voi löytää sekvenssin ja suorittaa uusintahyökkäyksen.

Muista myös, että tämän toteutuksen haittapuoli on se, että mikäli jokin VPN-asiakas haluaa muodostaa yhteyden, heidän olisi käynnistettävä koputusjaksoetukäteen ja että jos he eivät pysty täydentämään järjestystä mistä tahansa syystä, he eivät pysty lainkaan VPN: hen.

VPN-palvelun * suojaamiseksi suljemme ensin kaiken mahdollisen viestinnän sen kanssa estämällä 1723 mallinnusportin. Tämän tavoitteen saavuttamiseksi käytämme iptablesia. Tämä johtuu siitä, että viestintä suodatetaan nykyaikaisimmilla Linux / GNU-jakeluilla yleensä ja erityisesti DD-WRT: ssä. Jos haluat lisätietoa iptables-kassasta sen wiki-merkinnästä, tutustu edelliseen artikkeliimme aiheesta. Kun palvelu on suojattu, luodaan koputusjakso, joka avaa väliaikaisesti VPN-instantiointisovelluksen ja sulkee sen automaattisesti määrätyn ajan jälkeen samalla, kun ylläpidetty VPN-istunto on kytketty.

Huomautus: Tässä oppaassa käytetään PPTP VPN-palvelua esimerkkinä. Tällöin samaa menetelmää voidaan käyttää muissa VPN-tyypeissä, sinun on vain muutettava estettyä porttia ja / tai viestintyyppiä.

Halkeilee.

oletusarvo "Estää uusien VPN-sääntöjen" sääntö DD-WRT: llä

Vaikka alla oleva koodinpätkä todennäköisesti toimii jokaisella, itsevaltaisella, iptables-ohjelmalla käyttäen Linux / GNU-jakelua, koska siellä on niin paljon muunnelmia, näytämme vain, miten sitä käytetään DD-WRT: ssä. Mikään ei estä sinua, jos haluat, suorittavan sen suoraan VPN-ruutuun. Kuitenkin, miten se tehdään, se ei kuulu tämän oppaan soveltamisalaan.

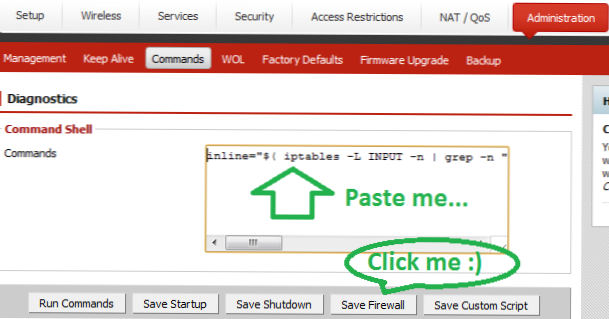

Koska haluamme lisätä reitittimen palomuurin, on vain loogista, että lisäämme "palomuuri" -komentosarjaan. Jos näin tehdään, iptables-komento suoritetaan joka kerta, kun palomuuri päivitetään ja näin pidämme täydennyksemme paikallaan.

DD-WRT: n web-käyttöliittymästä:

inline = "$ (iptables -L INPUT -n | grep -n" tila RELATED, ESTABLISHED "| awk -F: 'print $ 1')"; inline = $ (($ inline-2 + 1)); iptables -I INPUT "$ inline" -p tcp --portti 1723 -j DROP

Mikä tämä "Voodoo" -komento on?

Yllä oleva "voodoo magic" -komento tekee seuraavaa:

KnockD-kokoonpano

Meidän on luotava uusi käynnistysjakso, joka mahdollistaa uusien VPN-yhteyksien luomisen. Voit tehdä tämän muokkaamalla knockd.conf-tiedostoa julkaisemalla päätelaitteessa:

vi /opt/etc/knockd.conf

Liitä olemassa olevaan kokoonpanoon:

[Enable-VPN-]

sekvenssi = 02,02,02,01,01,01,2010,2010,2010

seq_timeout = 60

start_command = iptables -I INPUT 1 -s% IP% -p tcp -portti 1723 -j ACCEPT

cmd_timeout = 20

stop_command = iptables -D INPUT -s% IP% -p-tcp -portti 1723 -j ACCEPT

Tämä kokoonpano:

kirjailijavinkkejä

Vaikka sinun pitäisi olla kaikki asetettu, on pari pistettä, jotka tunnen tarpeen mainita.

Kuka häiritsee minun väsymystä?